الكاتب. رضوان اسخيطة

باحث دكتوراه في أمن البيانات وقوانينها

جامعة روتردام – هولندا

لو رأى أجدادنا كيف نتناقل اليوم بياناتنا بسرعة البرق ونتشارك لحظاتنا عبر الأثير في كل ارجاء المعمورة لتمنوا العيش بيننا في حياة رقمية تتيح لنا الكثير مما لم يتاح لهم. ماذا عن بياناتنا المتناقلة وكيف وأين يتم حفظها بعد أن نفرغ من تلقيها وارسالها، هذا السؤال لم يكن الشغل الشاغل لأجدادنا لأن البيانات كانت على الدفتر والسبورة وليست على مخدمات في أرجاء لم نزرها ولانعرفها من هذا الكوكب ولاندري ماذا ولماذا تم الاحتفاظ بها بعد أن فرغنا منها.

I. ماهي البيانات الشخصية ولماذا يجب أن نهتم

كل مايمكنه تحديد هويتك من اسم وعنوان وصورة وحديث والكثير الكثير من المعلومات التي تصنفها على أنها شخصية أو لاتصنفها هي بالنهاية بيانات شخصية. فانت تعرف أن اسمك ورقم هاتفك بالتأكيد بيانات شخصية ولكن رقم أي بي حاسوبك ولون بشرتك وتفاصيل طلباتك الشرائية على الانترنت هي بيانات شخصية أيضاً لأنه يمكن من خلال بعض منها معرفة شخصك، عنوانك، ميولك الشرائية وجمٌ من الأمور التي تسرق خصوصيتك وتركها من دون حماية يعرضك لمخاطر من الأفراد وحتى من الحكومات لأنه من يملك البيانات يملك السلطة أو على الأقل هكذا كما عنونت كلية الاقتصاد والقانون في برلين مؤتمرها حول مخاطر سوء استعمال البيانات الشخصية.[1] يتم في هذا الإطار التمييز مابين البيانات الشخصية الاعتيادية كالاسم مثلا والبيانات الشخصية الحساسة كالعرق والميول الجنسية أو الآراء السياسية على سبيل المثال لا الحصر وهذا التمييز يستدعيه الوجوب التعامل مع البيانات الحساسة بشكل أكثر حذراً وتوفير مستوى اعلى من الحماية. في آخر المطاف تُسرق بياناتنا الاعتيادية منها والحساسة جراء إهمالنا او من خلال أدوات المتلصصين كل يوم ليتم استعمالها لأغراض تجارية، دعائية، تحليلية او حتى لأغراض قد تؤدي إلى التمييز العرقي أو الطائفي أو السياسي في مجتمعنا، فمعلومات عن جنسيتك أوعرقك قد يتم تداولها بين شركات التوظيف والقيام برفض طلب وظيفتك بناء على المعلومات في قواعد البيانات لديهم دون حتى اللجوء لدعوتك لمقابلة أو لسؤالك عن تفاصيلك الشخصية وعدم حفاظك على بياناتك بشكل سليم أو استخدام الشركات لبيانات الأشخاص بشكل غير قانوني أدى لجعلك عرضة للتمييز، إنه لمثال مؤلم ولكن للأسف واقعي والفقرات القادمة سنرى فيها امثلة وتفاصيل أكثر لنعرف لماذا يجب ان نهتم؟

II. مصطلح حماية البيانات الشخصية بين الشرق والغرب؟

كما اعتدنا أن نشعل نار المقارنة دائما في كل مانفعله بين بلداننا وبين الدول الغربية، فلننظر فيما يخص قضية البيانات الشخصية إلى حالنا وحالهم، لنرى ونطور وليس لنقلد وننتحل، إن موضوع حماية البيانات الشخصية وخصوصاً الرقمية منها ليس بجديد في أبجديات القوانين والأنظمة الحاسوبية الغربية والبداية تكون من التشريعات حيث لاحماية بدون عقوبات زجرية تقف خلفها، في أوروبا مثلاً تجد في الكثير من التشريعات الأوروبية قوانين مفندة خصيصاً لحماية البيانات الشخصية ومنذ بضع سنوات وتحديداً في 2018 تم البدء بتطبيق اللائحة الأوروبية لحماية البيانات الشخصية GDPR والتي لها صفة الإلزام القانوني لضمان حماية موحدة لبيانات الموطنين والمقيمين على أراضي دول الاتحاد الأوروبي مع عقوبات زجرية تصل إلى 20 مليون يورو. وعلى الجانب الأميركي لم يكن الموضوع مغفلاً حيث سنَّ قانون الخصوصية عام 1974 US Privacy Act وحالياً تضلع كل ولاية بسن قانونها الخاص بحماية البيانات الشخصية كما فعلت مؤخرا ولاية كاليفورنيا من خلال سن قانون California Consumer Privacy Act عام [2]2020 والذي يُعنى بحماية البيانات الخاصة بالمستهلكين. أما على الصعيد العربي فلقد أثارت اللائحة الأوروبية حماس المشرعين في بعض الدول العربية لسن قوانين شبيهة تحمي خصوصية الأفراد سواء بقوانين مخصصة أو تجريم انتهاك الخصوصية ضمن قوانينها العامة كما هو الحال في تشريعات المملكة العربية السعودية والبحرين وقطر والإمارات العربية المتحدة. هذا الأمر لايغير من حقيقة أن إلتفات الشعوب العربية لموضوع الخصوصية وحماية البيانات الشخصية هو أمر جديد ولم يأخذ بعد مكانه ضمن الأولويات التي يسعى المشرعون والأفراد على حد سواء لحمايتها. فسؤالك فيما اذا كنت تستطيع التقاط صورة قد يظهر فيها بيانات شخصية كرقم لوحة السيارة لاحد الأفراد في بريطانيا أو ألمانيا هو سؤال إلزامي خصوصاً إذا كنت بصدد نشرها على الانترنت بغض النظر عن أي تشريع لأن الخصوصية جزء من ثقافة هذه الشعوب ولديهم رغبة أن لاتصبح بياناتهم الشخصية أداة ضغط عليهم من قبل الشركات أو الحكومات، هذا الأمر يختلف في دولنا العربية حيث لاتجد من يعير اهتماما لمن يأخذ يصور لوحة المرور الخاصة بسيارته ولانجد مراعاة لحماية بياناته الشخصية حتى من قبل وسائل الإعلام لأن الحماية بمعناها المعمق لم تدخل بعد ضمن ابجديات العمل وثقافة المجتمعات لدينا ولكن بالتأكيد بعد سردنا للفقرة التالية حول إمكانيات إساءة إستخدام البيانات الشخصية ستتغير نظرة البعض منا وسياسته بالتعامل مع البيانات الشخصية.

III. إساءة استخدام البيانات الشخصية، أمثلة وعبر

a. المشكلة باختصار

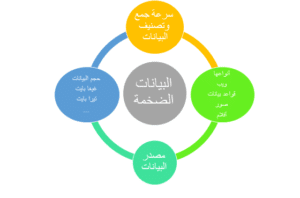

بداية لابد ان نعرف أن التخزين السحابي ضمن مجموعة أخرى من العوامل ساعد في جعل البيانات الشخصية التي يتم جمعها من المستخدمين من قبل الشركات أو حتى الحكومات منتشرة بشكل يصعب معرفة مكان توضعها أو مدى الحماية الموفرة لها حيث عنونت أحد الدراسات أنه فقط 54% بالمئة من الشركات تعرف أين تخزن بيانات عملائها و65% من الشركات تجمع بيانات أكثر مما يتطلبه عملها ولاتستطيع تصنيفها وتمييز البيانات الحساسة من بينها لتقوم بإضافة حماية خاصة لها. وبالرغم من سن التشريعات الخاصة بحماية البيانات على الأقل في الدول المتقدمة تشريعات متعددة مؤخراً فإن الشركات مازالت ليست مواكبة لركب التقنيات المناسبة للتعامل مع مايسمى Big Data أو البيانات الضخمة والتي يتم جمعها بشكل جماعي عبر منصات الانترنت أو من خلال شرائها لاستعمال البعض منها في مهام تسويقية أوماشابه ويبقى جزء مهم منها دون تصنيف لعدم وجود بنية تقنية للتعامل مع هذا الكم الهائل من البيانات وخصوصا ما أنتجته وسائل التواصل الاجتماعي من بيانات تتجدد لحظياً وتغرق مخدمات البيانات حول العالم ببيانات عن أشخاص قد تكون غاية في الحساسية ووقوعها في أيد غير آمنة هو شر مطلق. [3]

رسم توضيحي 1 البيانات الضخمة

b. كيف يتم انتهاك خصوصية البيانات بالأمثلة

كما نعلم فإنه في كل لحظة يتم جمع حجم هائل من البيانات الشخصية وغير الشخصية والاعتيادية والحساسة من خلال منصات التواصل الاجتماعي وبيانات حول أنماط واتجاهات تسوق الأفراد ووضعها في وحدات تخزين حول العالم هذا الجمع يتم ليس فقط بموافقة الفرد وإنما بدون موافقته أيضاً، فمثلا يقوم مزود البريد الإلكتروني بعمل مسح لكل الايميلات الخاصة بعملائه والتي تحوي كلمة دلالية أو جملة معينة ويقوم عندها بتصنيف الأفراد التي وردت هذه الكلمة في محادثاتهم بالبريد الالكتروني ليحدد اتجاهاتهم التسويقية ويقوم ببيعها لشركات التسويق التي ستقوم بارسال الإعلانات الترويجية حسب ميولك الشرائية. بالطبع هذا الأمر قد يتعدى إرسال بريديك الالكتروني مع اسمك المرافق له لشركات أخرى قد يكون لديها فقط بريدك الالكتروني وبالتالي تستطيع ربط الإسم بالبريد واستعمال هذه المعلومات لأغراض تخصها، وهكذا يتم تكوين قواعد بيانات جديدة اعتماداَ على مجموعة من قواعد البيانات تتضمن كل منها أحد المعلومات عن الأشخاص وبجمعها يمكن عمل قاعدة تتضمن الكثير من البيانات عن هذا الشخص. بالرغم من كون معرفة الاتجاهات التسويقية لبعض الأشخاص ليست بالخطب الكبير لبعض الأشخاص على الأقل فلابد أن نعرف أن الأمور قد تأخذ أبعاداً أكثر من ذلك، فعلى نطاق الحكومات يتم جمع المعلومات المخزنة من مصادر متعددة و مزودي خدمة الانترنت أحد أهمها ويتم من خلال تحليل البيانات الضخمة المتعلقة بكافة مستخدمي الانترنت معرفة اتجاهاتهم السياسية ومطالبهم مما يُمكن مرشحي الأحزاب من استعمال سلطتهم للحصول على هذه المعلومات وتحليل اتجاهات الناخبين والعمل على استهدافهم دعائياً وفقاً لميولهم ومتطلباتهم وهذا ماصرح به الصحفي جون مونبيوت حول أسباب نجاح الرئيس الأميركي دونالد ترامب.[4] الموضوع الأكثر حساسية وتداولاً في الكثير من دول العالم هو تجميع بياناتك الصحية ومنها بيانات نشاطاتك الحركية والرياضية من خلال الساعات الذكية او الرياضية لتقوم شركات التأمين الصحي بتحليلها وتقييم رسوم تأمينك بناء على أمراض احتمالية أو وجود أمراض معينة لديك وفقاً لنبضات قلبك أو وزنك، هذا قد يتم في دول شعار مؤسساتها الصحية تقديم الخدمات الصحية بشكل متساوي ولكن في الواقع يتم انتقاء العملاء بناء على سجلاتهم المستقاة من بيانات الحركة والنشاط الخاص بهم.

بالطبع هذا الإستعمال المفرط أو الغير قانوني يتم بدون أخذ الموافقة الصريحة للشخص المعني بالبيانات او بأخذ موافقته على الاستعمال المقيد لغرض معين وتعدي هذا الاستعمال لأغراض أخرى لاتتفق مع الغرض المصرح عنه.

IV. أمثلة إيجابية عن التعامل مع بياناتك

لايمكن إغفال الجوانب المضيئة من حالات استعمال البيانات الشخصية في أغراض مفيدة، فالفريق المفضل للكثيرين، الفريق الألماني لكرة القدم، حصل على كأس العالم لعام 2014 بفضل نتائجه وعزيمة لاعبيه ولكن بالتأكيد كان للبيانات الضخمة دور في ذلك، القصة كانت من خلال تزويد اللاعبين حتى الجالسين على دفة الاحتياط بساعة رياضية تقوم بقياس نشاطهم البدني والطاقة والقدرة على التحمل لديهم ومن خلال هذه البيانات تم اختيار أحد اللاعبين والذي لديه أعلى نسب طاقة وقدرة بدنية وفقاً للبيانات المجموعة لدى الطاقم التدريبي وتم ذلك قبل دقيقتين من نهاية المباراة وسجل هذا اللاعب حال دخوله هدف الفوز.[5]

الموضوع قد يأخذ أبعاداً اكثر حيوية أحيانا واستعمال البيانات الشخصية من قبل الحكومات بالشكل الإيجابي يفيد بشكل كبير ولكن على الحكومات الموازنة مابين حريات الأشخاص وبين الضرورات الأمنية والحيوية للدولة. أحد الطرق المتبعة في التعامل مع البيانات الشخصية، دون الكشف عنها بشكل مطلق لضمان حماية الحريات وعدم التذرع بالأمن لكشف خصوصية الأفراد، هو ماتقوم به بعض الحكومات من عملية تشفير للبيانات الرقمية لديها بشكل لايمكن لموظفيها الوصول إليهم وعند رغبتها بالبحث عن مرتكبي جرائم أو أعمال إرهابية أو ماشابه فانها تتبع خوارزميات تضمن الكشف فقط عن الأشخاص الذين تقوم حولهم شبهات عالية المستوى، أحد أبرز هذه الخوارزميات هي تصنيف البيانات الشخصية دون الإطلاع عليها حسب معطيات معينة فمثلا كل من قام خلال الأشهر الأخيرة بالتواصل مع أحد المطلوبين للعدالة يضاف لحسابه نقطة ومن لديه سجل إجرامي يضاف له نقطة وهكذا وهذا التصنيف يتم عن طريق ارسال استعلام إلى قواعد البيانات المشفرة ويتم إيجاد البيانات بناء على الكلمة الدلالية ولكن تبقى البيانات الناتجة عن الإستعلام مشفرة. هنا يتم تصفية البيانات حسب الأشخاص الذين لديهم أعلى عدد من النقاط وعندها يتم طلب الكشف عن أسمائهم الحقيقية وفقاً لنصوص قوانين حماية البيانات التي تسمح للتحقيقات الجنائية تحت شروط معينة الكشف عن شخصية الأشخاص التي تم جمع معلوماتهم من خلال قواعد بيانات عامة. بهذه الطريقة نوفر آلية للتحقيقات الجنائية لتقوم بعملها دون الكشف العشوائي عن كل البيانات الشخصية وإنما فقط لمن قامت أدلة قوية للاشتباه به. والجدول التالي وضح الفكرة.

رسم توضيحي 2 جدول التقييم الجنائي

| بيانات مشفرة لشخص رقم 1 | بيانات مشفرة لشخص رقم 2 | بيانات مشفرة لشخص رقم 3 | عامل التقييم |

| 0 | 2 | 0 | لديه سجل جنائي |

| 1 | 1 | 1 | قام بالاتصال بأشخاص مطلوبين |

| 1 | 1 | 0 | منتسب لمنظمة مشبوهة |

هنا يضع المحققون عدد نقاط معين يجب لصاحب البيانات أن يصل له قبل ان يتم السماح بالكشف عن هويته وفي حال كان عدد النقاط هو 3 على سبيل المثال فيمكن فقط الكشف عن بيانات الشخص رقم 2 لأن لديه عدد من النقاط تقوي الشبهات حوله.[6]

V. الحل الأمثل للتوازن بين المصالح الحيوية وبين الحفاظ على خصوصية الأفراد

لابد من العودة للتكنولوجيا لإيجاد الحل الأمثل للتعامل مع البيانات الشخصية ومنع التعدي عليها وهذا يكمن في استعمال مايسمى الحماية من خلال التصميم الرقمي Privacy by Design وهو المبدأ الذي يفرض على من يقوم بمعالجة البيانات الشخصية أن يكون لديه نظام حاسوبي يمنع حدوث تعدي على البيانات الشخصية وخرق أصول معالجتها لضمان عدم حصول خروقات كون النظام يحمي من ذلك تلقائياً. إنه شكل من أشكال الذكاء الاصطناعي والذي يعطي حقوق الوصول وفقاً للقواعد الناظمة لمعالجة البيانات الشخصية والتي تختلف من بلد لآخر، وكعادتنا نوضح هنا بالأمثلة ففي المدن الذكية والتي بدأت بالانتشار حول العالم يتم جمع بيانات الأفراد بشكل مكثف كون آلية عمل المدينة تقوم على التكنولوجيا وتحليل البيانات والذكاء الاصطناعي وهذا يفتح الباب أمام جمع محفوف بالمخاطر للبيانات الشخصية لذلك يتم تصميم المدن الذكية عادة على مبدأ الحماية من خلال التصميم فيتم مثلا جمع البيانات عن طريق كبائن يقوم الزائرون بتعبئة بياناتهم فيها بعد موافقتهم على تحليل بياناتهم وفقاً للغرض المنشود من زيارتهم للمدينة الذكية، هنا يبدأ النظام الحاسوبي المبني على الحماية التلقائية بتخزين البيانات بشكل مشفر لضمان عدم ضياعها في حال حدوث اختراق أو وصول غير مسموح وبعدها يتم توزيع الصلاحيات فالموظفون المعنيون ببيانات الزائرين يحق لهم الوصول للبيانات كلاً حسب وظيفته لان النظام تم بناؤه ليعطي الصلاحيات حسب الأقسام الوظيفية، كذلك المستشعرات الخاصة بأعداد مواقف السيارات الشاغرة تقوم بتسجيل بيانات شخصية كرقم لوحات السيارات وهذا العمل يقوم به النظام بشكل آمن منعاً لتمكين أشخاص غير مخولين بالوصول لهذه البيانات من الوصول إليها وإساءة استخدامها. هذا التصميم يجعل من معالجة البيانات في المدن الذكية أو المراكز الخدمية الكبيرة أكثر توافقاً مع التشريعات الخاصة بحماية البيانات كون الحماية تجبر العاملين على التقيد بشروط الخصوصية.

VI. مبادئ للحفاظ على الخصوصية لابد من تفعيلها في أنظمة حماية البيانات

تتضمن معظم القوانين العالمية الخاصة بالخصوصية مبادئ أساسية في نصها وذلك يسري على القوانين العربية بهذا الشأن كونها مستقاة من القوانين الأوروبية والغربية عموماُ ومن أهم هذه المبادئ هو مبدأ تقليل البيانات المجموعة للقدر اللازم فقط Data Minimization فعملياً عند تعبئة استبيان حول رأي الشخص المعني بمنتج معين يجب ان لايتضمن الاستبيان أسئلة عن العرق او التوجه السياسي لأن الغرض من جمع البيانات غير معني بهذه التفاصيل وبالتالي لابد من الحد من جمع البيانات للقدر اللازم فقط لمعالجة البيانات حسب الغرض من المعالجة وليس التعدي إلى تفاصيل غير مرتبطة بالغرض الأساسي لهذا الجمع. هذا المبدأ يرتبط أيضاً بمبدأ آخر شائع جداً ومهم في نفس الوقت وهو مبدأ محدودية الغرض من جمع البيانات الشخصية Purpose Limitation والذي يعني بالأمثلة أن جمع البيانات لأغراض إحصائية على سبيل المثال لايسمح لمعالج هذه البيانات باستخدامها للتواصل مع صاحب الييانات بشأن عروض تجارية لأن الغرض الثاني من الاستخدام لايتوافق مع الغرض الأول وبالتالي هذا يعتبر خرق لمبدأ محدودية الغرض من جمع البيانات وتطبيق هذا المبدأ يحمي الكثير منا من حملات الايميل الالكتروني المغرقة والرسائل النصية على الهاتف المحمول كوننا زودنا أحد الشركات برقم هاتفنا أو بريدنا الالكتروني لغرض بعينه وليس ليصبح متداولاً بين شركات التسويق والتي تخترق خصوصيتنا كل يوم في حال لم يكن هناك رادع تقني وقانوني.

بالعودة إلى المبدأ في الفقرة السابقة فإن تضمين المبدأين السابقين في نظام حاسوبي يعمل بمبدأ الحماية من خلال التصميم يجعل الامر أكثر واقعية وقابلية للتطبيق. فنظام لإدارة الشبكة اللاسلكية داخل مجمع تجاري يجب أن يضبط ليقوم بمعرفة نظام التشغيل والعنوان الفيزيائي Mac-Adresse ورقم الهاتف إن لزم الامر وليس بيانات أخرى خاصة بتطبيقات العميل أو ما إلى ذلك وهذا تطبيق لمبدأ الحد من البيانات الشخصية المجموعة من قبل معالج البيانات. وفي حال تم جمع العنوان الفزيائي ونظام تشغيل الجهاز المحمول لأغراض تمكين الجهاز من الدخول للشبكة يجب أن لايستخدم معلومات رقم الهاتف لإرسال رسائل دعائية للزائر لأن هذا يعتبر اختراق لمبدأ محدودية الغرض من المعالجة والنظام الذي يقوم بإدارة الشبكة اللاسلكية يجب ان يتضمن إخفاءً للمعلومات الخاصة بالزوار وأن يستخدمها فقط لضمان ولوجهم للانترنت ويمنع الوصول لأغراض أخرى. تضمين هذه المبادئ المهمة في نظام إدارة البيانات الشخصية يمنع الكثير من الاختراقات والإستعمال الغير مسؤول للبيانات الشخصية.

الصورة 3 توضح كيف يمكن لنظام طبي حاسوبي مصمم حسب مبدأ الحماية حسب التصميم أن يجمع البيانات الطبية من المراكز الطبية وكذلك من البيانات الشخصية للمريض ليكون قاعدة بيانات طبية مع العلم أن هذا الجمع تم وفقاً لمبادئ قانونية كالموافقة الشخصية للمريض أو الاتفاقيات التي تسمح بهذا الجمع ويقوم هذا النظام بإمداد الأنظمة الإحصائية ببيانات عامة دون إفشاء خصوصية المريض كما يقوم بتزويد أطراف أخرى بإحصائيات وبيانات تفيد في تطوير المجال الطلبي وذلك وفقاً لإتفاقيات وصلاحيات ومستويات وصول محددة قانونياً، هذا النظام كمثال يمنع الوصول غير المرخص للبيانات ويمنع الموظفين من إساءة استعمال البيانات كون النظام الحاسوبي يقيد الصلاحيات حسب المبدأ القانوني المبني عليه.

[7]الصورة رسم توضيحي 3 تصميم نظام يعمل بمبدأ Privacy by Design

الخاتمة

إن معرفتنا بأهمية الحفاظ على خصوصية بياناتنا الشخصية تعطينا دافعاً لعدم التفريط بهذه الخصوصية لما لذلك من عواقب وخيمة قد تجعلنا عرضة للتمييز أو إساءة الاستعمال مما يؤثر علينا مادياً ومعنوياً. إن وجود أنظمة تشريعية تحمي هذه البيانات ونظم حاسوبية ذكية تُبنى وفقاً لهذه المبادئ القانونية يجعل من الصعب حصول اختراقات أمنية للبيانات ويوفر الجهد والوقت في مراقبة كل التفاصيل كون النظام الحاسوبي يضلع بهذه المهمة ويجعل من الخصوصية أمراً مسيطر عليه. لذلك فالدولة التي تُحسن إدارة بيانات مواطنيها الشخصية تساعدهم في الحماية وتستفيد من بياناتهم في سبل تطوير الأنظمة لديها كما رأينا في الأمثلة السابقة.

References in English

Agency of Data Protection, S. (2019). A Guide to Privacy by Design. Von https://www.aepd.es/sites/default/files/2019-12/guia-privacidad-desde-diseno_en.pdf abgerufen

Drosatos, G., & Efraimidis, P. (2016). Towards Privacy by Design in Personal e-Health Systems. Health Inf. doi:10.5220/0005821404720477

iapp.org. (kein Datum). California Consumer Privacy Act of 2018. Von https://iapp.org/resources/article/california-consumer-privacy-act-of-2018/ abgerufen

Panda Security. (2018). Only 54% of companies know where their data is. Von Panda Security: https://www.pandasecurity.com/mediacenter/security/where-personal-data-is-stored/ abgerufen

Patel, P. (2018). ROLE OF BIG DATA IN US PRESIDENTIAL ELECTION. Mont Royal.

المصادر باللغة العربية

النجار, ع. (2018). البيانات الضخمة Big Data ما هي وكيف تؤثّر في اتخاذ القرارات. Von المحطة : https://elmahatta.com/%D8%A7%D9%84%D8%A8%D9%8A%D8%A7%D9%86%D8%A7%D8%AA-%D8%A7%D9%84%D8%B6%D8%AE%D9%85%D8%A9-big-data-%D9%85%D8%A7-%D9%87%D9%8A-%D9%88%D9%83%D9%8A%D9%81-%D8%AA%D8%A4%D8%AB%D8%B1/

برلين, ك. ا. (2019). البيانات هي سلطة. برلين: كلية الاقتصاد والقانون في برلين. Von https://www.hwr-berlin.de/neuigkeiten/newsdetail/887-daten-sind-macht/

[2] (iapp.org)

[3] (Panda Security, 2018)

[4] (Patel, 2018)

[5] (النجار, 2018)

[6] (Agency of Data Protection, 2019)

[7] (Drosatos & Efraimidis, 2016)